本栏目由 Mosyle 独家呈献,Mosyle 是唯一的苹果统一平台。我们专注于让苹果设备随时投入工作并确保企业级安全。我们独特的管理与安全集成方案,结合了顶尖的苹果专属安全解决方案,实现全自动的系统加固与合规性检查、下一代终端检测与响应、AI赋能的零信任架构、独有的权限管理以及市面上最强大、最现代的苹果移动设备管理。其成果是一个完全自动化的苹果统一平台,目前受到超过45,000家组织的信赖,为数百万台苹果设备提供零配置、低成本的开箱即用体验。立即申请延长试用,了解为何Mosyle是您使用苹果设备所需的一切。

更新于2025年11月28日

你是否想过,macOS无需第三方软件帮助就能检测和清除哪些恶意软件?苹果持续向Mac内置的XProtect套件添加新的恶意软件检测规则。虽然大多数规则名称(签名)经过混淆处理,但通过一些逆向工程,安全研究人员可以将它们与业界通用名称对应起来。

在这个更新的感恩节版安全速览中,我将重新梳理我于2024年5月开始着手的一个专题。由于苹果不断为其XProtect套件添加新模块以应对最新的恶意软件趋势,我预计本专栏内容将持续更新。以下是你的Mac可以自行检测和清除的恶意软件:

XProtect、Yara规则,是什么?

XProtect于2009年作为macOS X 10.6 Snow Leopard的一部分引入。最初,它用于在安装文件中检测到恶意软件时向用户发出警报。然而,XProtect近年来已显著进化。2022年4月,长期使用的恶意软件清除工具(MRT)退役,促使功能更强大的原生反恶意软件组件XProtectRemediator(XPR)出现,它负责检测并修复Mac上的威胁。

XProtect套件利用基于Yara签名的检测技术来识别恶意软件。Yara本身是一种广泛采用的开源工具,可根据代码或元数据中的特定特征和模式来识别文件(包括恶意软件)。Yara规则的优点在于任何组织或个人(包括苹果)都可以创建和使用自己的规则。

截至macOS 15 Sequoia,XProtect套件包含三个主要组件:

- XProtect应用:当应用首次启动、发生更改或更新其签名时,可以使用Yara规则检测恶意软件。

- XProtectRemediator(XPR):更具主动性,可通过定期使用Yara规则扫描等方式检测和清除恶意软件。这些操作在系统低活动期间于后台进行,对CPU影响极小。

- 最新版本的macOS包含XProtectBehaviorService(XBS):它监控与关键资源相关的系统行为。

不幸的是,苹果在XProtect中主要使用通用的内部命名方案,混淆了常见的恶意软件名称。虽然这样做有充分理由,但这让那些想确切知道XProtect能识别什么恶意软件的人感到困难。

例如,一些Yara规则名称较为明显,如XProtect_MACOS_PIRRIT_GEN,这是检测Pirrit广告软件的签名。然而,在XProtect中,你大多会发现更通用的规则(如XProtect_MACOS_2fc5997)和只有苹果工程师才知道的内部签名(如XProtect_snowdrift)。这正是像Phil Stokes和Alden这样的安全研究人员的用武之地。

Sentinel One Labs的Phil Stokes在GitHub上维护了一个方便的代码库,将苹果使用的这些混淆签名与供应商常用名称以及在VirusTotal等公共恶意软件扫描器中找到的名称对应起来。此外,Alden最近通过从XPR扫描模块二进制文件中提取Yara规则,在理解XPR工作原理方面取得了重大进展。

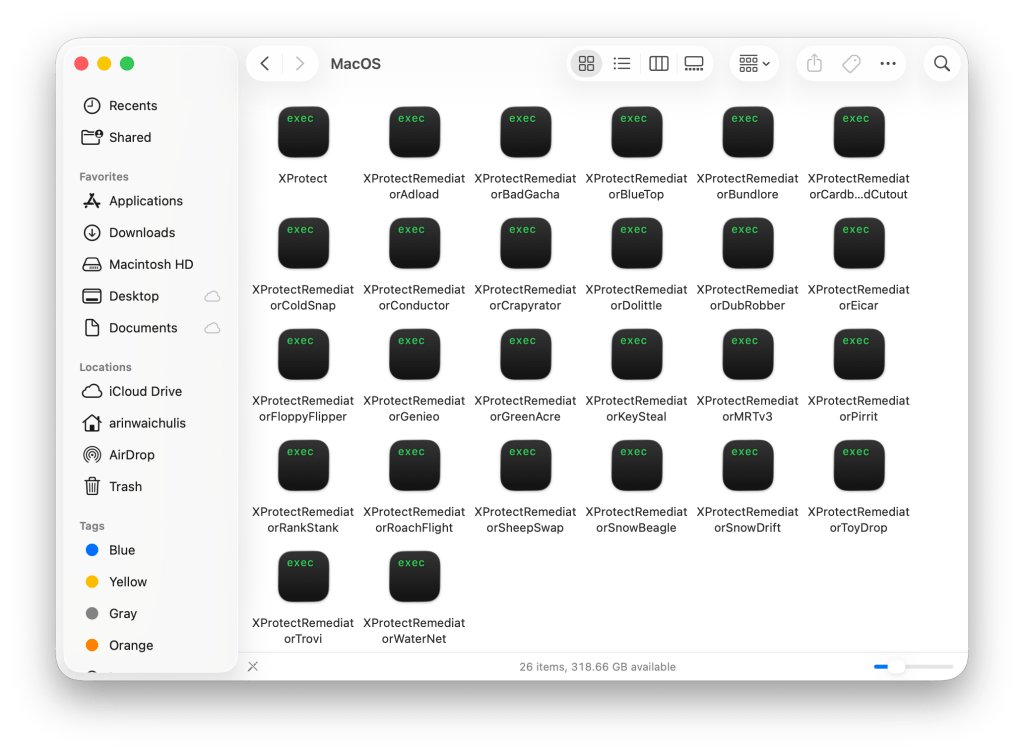

如何在Mac上找到XProtect?

XProtect在每个版本的macOS中默认启用。它也在系统级别完全在后台运行,因此无需干预。XProtect的更新也会自动进行。其位置如下:

- 在Macintosh HD中,前往 资源库 > Apple > 系统 > 资源库 > CoreServices

- 在此处,你可以通过右键单击XProtect来查找修复程序

- 然后点击”显示包内容”

- 展开”Contents”文件夹

- 打开”MacOS”文件夹

注意:用户不应完全依赖苹果的XProtect套件,因为它主要用于检测已知威胁。更高级或复杂的攻击很容易规避检测。因此,我强烈建议安装任意数量的第三方恶意软件检测和清除工具。

XProtect Remediator v156 中的 25 个扫描模块

它能清除哪些恶意软件?

虽然XProtect应用本身只能检测和阻止威胁,但清除工作则依赖于XPR的扫描模块。目前,我们可以在当前XPR版本(v156)的25个修复程序中识别出23个,以防止恶意软件侵入你的机器。几乎所有的模块都使用苹果内部命名方案,并且在运行扫描或执行修复时不会通知用户。以下是我们目前对每个模块的了解:

- Adload:自2017年以来针对macOS用户的广告软件和捆绑软件加载程序。在上次XProtect重大更新(添加了74条针对该恶意软件的新Yara检测规则)之前,Adload一直能够避免检测。

- BadGacha:官方尚未确认。然而,据The Eclectic Light Company称,它因触发误报而闻名,经常将非恶意软件(如1Password)中的良性辅助应用程序标记为潜在威胁。

- BlueTop:Alden表示:”BlueTop似乎是卡巴斯基在2023年底报道过的Trojan-Proxy活动。”

- Bundlore:2024年12月添加的新模块。此模块名称未混淆。Bundlore是一系列针对macOS系统的常见广告软件投放器。许多第三方恶意软件扫描器可以实时检测并阻止Bundlore。它不是一个重大威胁。

- CardboardCutout:此模块的工作方式与其他模块略有不同。CardboardCutout不是扫描特定类型的恶意软件,而是通过创建具有已知签名的恶意软件”剪影”来在其有机会在系统上运行之前阻止它。

- ColdSnap:”ColdSnap可能是在寻找macOS版本的SimpleTea恶意软件。这也与3CX安全漏洞有关,并且与Linux和Windows变体具有共同特征。” SimpleTea(在Linux上为SimplexTea)是一种远程访问木马,据信源自朝鲜。

- Conductor:这实际上不是一个恶意软件扫描器。Conductor似乎是一个基础设施模块,负责管理其他修复组件的调度和运行状况,以确保它们正确运行。

- Crapyrator:已被识别为macOS.Bkdr.Activator。这是2024年2月发现的一个恶意软件活动,Sentinel One的Phil Stokes指出,它”大规模感染macOS用户,目的可能是创建macOS僵尸网络或大规模分发其他恶意软件。”

- DubRobber:一个令人不安且功能多样的木马投放器,也称为XCSSET。

- Eicar:一种无害文件,专门设计用于触发防病毒扫描器而无害。

- FloppyFlipper:尚未识别。

- Genieo:一种有据可查的潜在不受欢迎程序。其知名度甚至拥有自己的维基百科页面。

- GreenAcre:已被识别为OSX.Gimmick。这是一种复杂的跨平台间谍软件,用于定向攻击,通过使用Google Drive等公共云服务进行命令与控制来隐藏其流量。

- KeySteal:一种macOS信息窃取程序,最初于2021年被观察到,并于2023年2月添加到XProtect中。

- MRTv3:这是从其前身恶意软件清除工具(MRT)继承到XProtect中的一系列恶意软件检测和清除组件。

- Pirrit:这个模块的名称出于某种原因也没有伪装。Pirrit是一种macOS广告软件,最早于2016年出现。已知它会向网页注入弹出广告、收集用户私人浏览器数据,甚至操纵搜索排名将用户重定向到恶意页面。

- RankStank:Alden说:”这个规则比较明显,因为它包含了在3CX事件中发现的可疑恶意可执行文件的路径。”3CX是一次归因于Lazarus组织的供应链攻击。

- RedPine:Alden表示,信心度较低,但RedPine很可能是针对”三角测量行动”中的TriangleDB的回应——这是有史以来最复杂的iPhone攻击之一。

- RoachFlight:与飞行的蟑螂无关,但不幸的是研究人员尚未识别它。

- SheepSwap:据The Eclectic Light Company称,与SheepSwap类似,这个模块被广泛认为针对不断变化的Adload广告软件捆绑包的其他变体。

- ShowBeagle:针对TraderTraitor,这是一个与朝鲜Lazarus组织相关的活动,使用木马化的交易应用程序攻击加密货币交易所和DeFi用户。

- SnowDrift:被识别为CloudMensis macOS间谍软件。

- ToyDrop:与SheepSwap类似,这个模块被广泛认为针对不断变化的Adload广告软件的其他变体。

- Trovi:与Pirrit类似,Trovi是另一种跨平台浏览器劫持者。已知会重定向搜索结果、跟踪浏览历史记录并向搜索中注入自己的广告。

- WaterNet:被识别为Proxit,一种用Go编程语言编写的代理木马,可将受感染的Mac变成代理节点来路由恶意流量。