近期,有安全事件显示不法分子利用ChatGPT诱骗Mac用户安装MacStealer恶意软件,而现在又出现了另一种欺骗手段,促使用户安装MacSync窃密木马的一个版本。

得益于苹果内置的多层防护体系,Mac对于攻击者而言仍是一个难度较高的目标。然而,针对Mac的恶意软件数量正持续上升,安全研究人员最新发现的两种攻击手法,凸显了攻击者为达成目的所采用的狡猾策略……

以往Mac恶意软件相比Windows平台更为罕见,主要出于两个原因。其一自然是Mac相对较低的市场占有率;其二则是苹果系统内置了能够检测并拦截恶意软件的安全机制。

随着Mac市场份额的不断提升,该平台对攻击者的吸引力也同步增长,特别是苹果用户群体往往具有较高的经济价值,使其成为金融诈骗等犯罪活动的重点目标。

当用户尝试在Mac上安装新应用时,macOS会验证该应用是否已获得苹果的公证,即是否由已注册的开发者签名。若未通过公证,系统会发出警告,并且当前绕过此防护并坚持安装的流程已变得相当复杂。

本月初,我们曾报道攻击者利用ChatGPT等AI聊天工具,诱骗Mac用户向终端粘贴特定命令,从而植入恶意软件。如今,网络安全公司Jamf发现了采用另一种手法的实例。

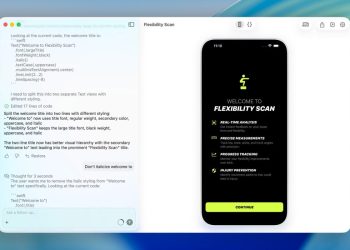

MacSync窃密木马的安装过程

Jamf指出,这个恶意软件是日趋活跃的MacSync窃密木马的一个变种。

攻击者使用了一个经过代码签名和苹果公证的Swift应用程序,该程序本身并不包含恶意代码。然而,这个应用在运行后会从远程服务器获取一个经过编码的脚本,并执行此脚本来安装窃密木马。

在分析了这个通用架构的Mach-O二进制文件后,我们确认其同时具备代码签名和公证。签名关联的开发者团队ID为GNJLS3UYZ4。

我们亦核对了其代码目录哈希值与苹果的证书撤销列表,在分析期间,未发现该签名被撤销[…]

与MacSync窃密木马相关的大多数有效负载主要在内存中运行,几乎不在磁盘上留下痕迹。

Jamf表示,攻击者正越来越多地采用此类手法。

这种分发方式的转变反映了macOS恶意软件领域一个更广泛的趋势:攻击者愈发试图将其恶意软件隐藏在经过签名和公证的可执行文件中,使其看起来更像合法应用程序。通过利用这些技术,攻击者降低了在早期被检测到的可能性。

Jamf称已将该开发者ID报告给苹果,目前苹果已撤销了其相关证书。

观点与建议

防范Mac恶意软件最有效的方法,依然是坚持仅从Mac App Store以及你信任的开发者官方网站下载和安装应用。